Лучшие практики безопасности при деплое веб-приложений на продакшн

1. Защита бэкенда (Django и Laravel)

Конфигурация приложения и режимы

Для начала убедитесь, что приложение настроено для продакшна. Отключайте режим отладки (debug) – никогда не запускайте Django или Laravel с DEBUG=True / APP_DEBUG=true в продакшене. В режиме debug фреймворки выводят подробную информацию об ошибках, стектрейсы и конфигурацию, что может помочь атакующим. Также установите корректные допустимые хосты: в Django параметр ALLOWED_HOSTS должен содержать доменные имена вашего сайта, чтобы предотвратить атаки через подделку заголовка Host. В Laravel убедитесь, что APP_ENV=production и включен генератор ключа приложения (APP_KEY); этот секрет используется для шифрования сессий, токенов сброса пароля и других данных.

Используйте стабильный веб-сервер вместо dev-сервера. В случае Django не применяйте встроенный runserver для боевого сервера – он не оптимизирован и небезопасен. Вместо этого разверните приложение через WSGI/ASGI-сервер (Gunicorn, uWSGI, Daphne) под управлением Nginx/Apache. Для Laravel используйте PHP-FPM с Nginx или Apache (модуль PHP) – встроенный php artisan serve предназначен только для отладки. Следите, чтобы версии фреймворка и зависимостей были обновлены до актуальных – обновления часто содержат патчи безопасности.

Защита от XSS (меж사이트вый скриптинг)

XSS-атаки происходят, когда злоумышленник внедряет в страницу вредоносный JavaScript. Лучший способ защиты – строго экранировать выводимые данные. Оба рассматриваемых фреймворка по умолчанию экранируют HTML-вывод в шаблонах: Django автоматически экранирует переменные в шаблонах, предотвращая выполнение вредоносных скриптов. Аналогично Laravel Blade при выводе через синтаксис {{ }} использует функцию PHP htmlspecialchars, что защищает от XSS. Поэтому используйте штатный шаблонизатор и избегайте отключения экранирования. Например, не применяйте |safe (Django) или {!! !!} (Blade) без крайней необходимости. Если нужно вывести HTML, полученный от пользователя, санитизируйте его – например, с помощью библиотек вроде DOMPurify (для Django через пакет bleach, для Laravel – сторонние пакеты). Дополнительно, валидируйте и фильтруйте пользовательский ввод на этапе приема (о валидации см. ниже), удаляя или кодируя запрещенные теги и атрибуты.

Даже на фронтенде современные фреймворки помогают: например, React и Vue также автоэкранируют вставки переменных в разметку. В React любые строки в JSX экранируются по умолчанию, предотвращая исполнение внедренного кода. Уязвимости возможны только при использовании опасных методов наподобие dangerouslySetInnerHTML в React или директивы v-html в Vue – их стоит избегать, либо строго очищать контент перед вставкой. Таким образом, соблюдая принцип не доверять данным от пользователя, вы защититесь от большинства XSS-атак как на бэкенде, так и во фронтенде.

Защита от CSRF (межсайтовой подделки запросов)

CSRF-атака заставляет браузер авторизованного пользователя выполнить нежелательный запрос (например, перевод денег) без его ведома. И Django, и Laravel имеют встроенную защиту от CSRF, но её нужно правильно использовать. В Django CSRF-защита включена по умолчанию – middleware CsrfViewMiddleware проверяет каждый POST-запрос на наличие корректного токена. Шаблоны Django автоматически добавляют скрытое поле с токеном через тег {% csrf_token %}. Убедитесь, что этот тег присутствует во всех HTML-формах. В Laravel токен CSRF генерируется для каждой сессии автоматически и проверяется middlewareом VerifyCsrfToken[oai_citation:0‡laravel.su](https://laravel.su/docs/11.x/csrf#:~:text=Laravel%20%D0%B0%D0%B2%D1%82%D0%BE%D0%BC%D0%B0%D1%82%D0%B8%D1%87%D0%B5%D1%81%D0%BA%D0%B8%20%D0%B3%D0%B5%D0%BD%D0%B5%D1%80%D0%B8%D1%80%D1%83%D0%B5%D1%82%20%C2%AB%D1%82%D0%BE%D0%BA%D0%B5%D0%BD%C2%BB%20CSRF,%D1%8D%D1%82%D0%BE%D1%82%20%D1%82%D0%BE%D0%BA%D0%B5%D0%BD%20%D1%85%D1%80%D0%B0%D0%BD%D0%B8%D1%82%D1%81%D1%8F%20%D0%B2%20%D1%81%D0%B5%D1%81%D1%81%D0%B8%D0%B8). При создании форм в Blade используйте директиву@csrf(или функцияcsrf_field()`), чтобы вставить токен.

Для AJAX-запросов также передавайте CSRF-токен (например, через заголовок X-CSRF-TOKEN – Laravel автоматически проверяет его). Не отключайте CSRF-защиту, если только не создаете публичный API (в API можно вместо этого применять JWT + CORS или SameSite куки). Дополнительно, включите флаг SameSite для сессионных/аутентификационных кук – в Laravel в config/session.php установите 'same_site' => 'lax' или strict, а в Django (версии 2.1+) параметр CSRF_COOKIE_SAMESITE. Это ограничит отправку кук только с первого сайта и предотвратит ряд CSRF-сценариев. Для кук сессий также выставляйте флаг HttpOnly (Laravel делает это по умолчанию, в Django – SESSION_COOKIE_HTTPONLY = True). HttpOnly гарантирует, что JavaScript в браузере не сможет прочитать сессионную куку, хотя это больше защита от XSS, но лишним не будет.

Предотвращение SQL-инъекций

SQL-инъекции возникают, когда незакрепленные пользовательские данные вставляются в SQL-запрос, позволяя выполнять произвольные SQL-команды. Лучшие практики здесь – использовать ORM или подготовленные выражения (prepared statements) вместо ручной конкатенации SQL. Django и Laravel уже защищают от SQL-инъекций по умолчанию, если вы работаете через их ORM. Django ORM строит запросы с параметризацией, изолируя разработчика от сырых SQL и проверяя входные данные. Точно так же Eloquent (ORM Laravel) при выполнении запросов автоматически экранирует параметры и подставляет их безопасно через биндинги. Поэтому избегайте случаев, когда вы вручную вставляете значения в строку запроса (особенно данные из HTTP-запросов). В Laravel, если нужно выполнить сырой запрос, используйте привязку параметров через методы DB::select() с подстановочными ? или именованными параметрами. Ни в коем случае не вставляйте непосредственно переменные в SQL-строку. Аналогично, в Django при необходимости сырых запросов применяйте django.db.connection.execute() с передачей параметров отдельно.

Помимо этого, валидируйте данные на уровне приложения – проверка типов и форматов (например, числовые идентификаторы, даты и т.д.) поможет убедиться, что в БД не уйдет неожиданный код. Не давайте пользователю управлять именами таблиц или столбцов в запросах. Если ваша логика подразумевает выбор поля из набора, сверяйте входное значение со списком разрешенных имен, а не подставляйте напрямую (Laravel упоминает, что подстановка имен столбцов без проверки может привести к SQL-инъекции).

Безопасное хранение секретов и конфигураций

Секретные ключи, пароли к БД, API-ключи – все эти чувствительные данные никогда не должны находиться в исходном коде или репозитории. Вместо этого используйте внешние конфигурации: файлы .env или переменные окружения. Например, Django-проекты часто используют библиотеку python-dotenv или django-environ для загрузки переменных окружения (ключи, креденшелы) из файла .env. Laravel по умолчанию читает конфигурацию из .env. Убедитесь, что .env добавлен в .gitignore, чтобы его не закоммитили случайно. В коде приложения получайте секреты через функции доступа к окружению (например, os.environ.get() в Python или env() в PHP). Ниже пример .env с ключевыми настройками:

# .env (Пример конфигурации)

# Django

DEBUG=False

SECRET_KEY=your-production-secret-key

ALLOWED_HOSTS=mysite.com, www.mysite.com

DATABASE_URL=postgres://db_user:db_password@db-host:5432/prod_db

# Laravel

APP_ENV=production

APP_DEBUG=false

APP_KEY=base64:LONG_BASE64_KEY==

DB_CONNECTION=mysql

DB_HOST=127.0.0.1

DB_DATABASE=prod_db

DB_USERNAME=db_user

DB_PASSWORD=db_password

Обратите внимание: SECRET_KEY / APP_KEY должны быть уникальны и случайны для вашего приложения. Они используются фреймворками для криптографических задач (подпись cookies, токены форм и т.д.) и компрометация этого ключа равносильна взлому приложения. Никогда не используйте dev-ключ в продакшене. Храните эти ключи в защищенном хранилище. Например, можно пользоваться менеджерами секретов (HashiCorp Vault, AWS Secrets Manager и т.п.) и загружать секреты на сервер при деплое.

Также ограничьте доступ к секретам – только CI/CD и само приложение должны иметь их. В логах и ошибках не выводите секретные переменные. Настройте ротацию ключей при необходимости: например, регулярно меняйте пароли к базам и токены доступа, обновляя их и в переменных окружения.

Безопасная аутентификация и управление доступом

Используйте встроенные механизмы фреймворков для аутентификации – это обычно наиболее безопасный путь. В Django подключите приложение django.contrib.auth (если не по умолчанию) и задействуйте декораторы/пермишены для ограничения доступа к вьюхам. Laravel предоставляет удобные guards/providers в config/auth.php и готовые middlewares (auth, can) для защиты роутов. Требуйте авторизации для чувствительных разделов – например, административные и личные кабинеты должны быть закрыты от анонимного доступа (@login_required в Django, middleware auth в Laravel).

Позаботьтесь о защите от брутфорса паролей. Злоумышленник может попытаться перебором подобрать пароль пользователя, отправляя множество попыток входа. В Laravel механизм login throttling уже встроен: по умолчанию после 5 неудачных попыток за минуту дальнейшие попытки временно блокируются. Убедитесь, что это работает (в Laravel 8+ throttle включен в LoginController по умолчанию). В Django подобных ограничений «из коробки» нет, но доступны сторонние пакеты, например django-axes или django-ratelimit, которые можно легко интегрировать. Рекомендуется настроить ограничение количества попыток логина (например, не более 5-10 за 5 минут с одного IP/аккаунта). Дополнительно, рассмотрите введение двухфакторной аутентификации (2FA) для администраторов и, по возможности, для пользователей. Laravel имеет пакеты для OTP, Django тоже (например, django-otp).

Хранение паролей – отдельная тема (подробнее – в разделе о данных пользователей), но кратко: используйте только надежные хеш-функции для паролей, никогда не храните пароли в открытом виде. Django по умолчанию применяет PBKDF2 + SHA256 с солью для хеширования паролей, Laravel – bcrypt (или Argon2, если настроить). Эти методы обеспечения безопасности при аутентификации гарантируют, что даже если база данных утечет, пароли пользователей не будут сразу известны злоумышленнику.

Валидация и фильтрация данных

Любые данные, поступающие извне (запросы пользователей, формы, параметры URL, файлы) должны восприниматься как недоверенные. Всегда валидируйте входные данные на стороне сервера, даже если уже проверяете их на фронтенде. Django предлагает мощный механизм валидации через Forms или serializers (в Django REST Framework) – пользуйтесь ими для проверки типа, диапазона, формата данных и т.д. Laravel предоставляет классный компонент Validation: вы можете определить правила (например, required|string|email) и легко проверить request()->validate([...]). Валидация предотвратит многие атаки, не допуская «неправильные» данные дальше в приложение. Например, проверяя формат email, вы не только поможете пользователю ввести данные корректно, но и не позволите внедрить в это поле какой-то скрипт.

Помимо самой валидации, санитизация (очистка) данных тоже важна. Убирайте или экранируйте недопустимые символы: пробельные символы в логинах, теги в текстовых полях (если HTML не ожидается), спецсимволы там, где им не место. Laravel имеет фильтры для строк (например, strip_tags) и можно использовать кастомные Cast модели для очистки. Django forms по умолчанию могут вычищать HTML-теги, если указать поле типа CharField(strip=True) или использовать bleach для очистки HTML. Правило простое: не доверяйте тому, что пришло от пользователя, и приводите данные к ожидаемому виду до использования их в логике приложения или запросах к БД.

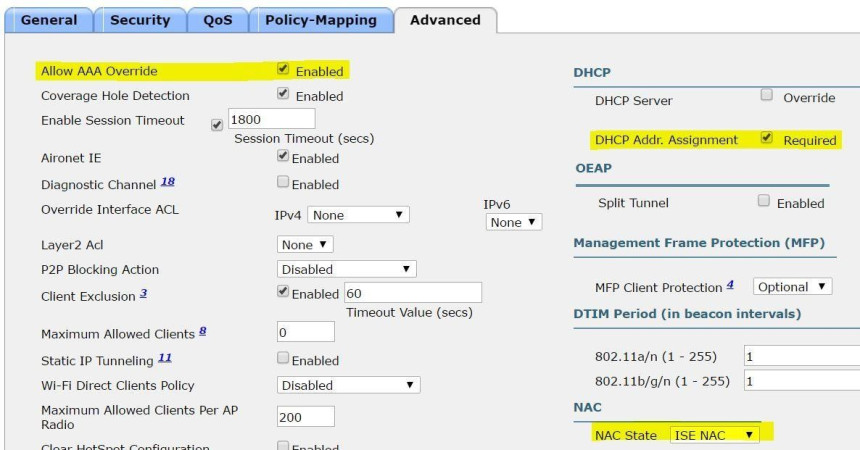

CORS: настройка обмена между доменами

Если ваше приложение предоставляет API или фронтенд на другом домене должен обращаться к нему, настройте CORS (Cross-Origin Resource Sharing) правильно. CORS – это механизм браузера, который блокирует запросы с чужого домена, если сервер не разрешил их явным образом. Без корректной настройки ваши JS-фронтенды не смогут получить данные от API, или, хуже, будут слишком открыты.

Разрешайте только нужные источники. Например, если ваш фронтенд хостится на example.com, а API на api.example.com, то на API-сервере настройте заголовок Access-Control-Allow-Origin: https://example.com. Не ставьте * (wildcard), если API требует аутентификации – в таком случае лучше указать конкретные домены. В Django для удобства можно использовать пакет django-cors-headers, где в настройках CORS_ALLOWED_ORIGINS перечислить допустимые origin’ы. В Laravel с версии 7 включен пакет fruitcake/laravel-cors: проверьте файл config/cors.php – там можно задать разрешенные домены (allowed_origins), методы, заголовки, и указать, отправлять ли куки (опция supports_credentials).

Пример: если у вас SPA-приложение на Vue (app.example.com), обращающееся к API (api.example.com), то на API-сервере allowed_origins должны включать https://app.example.com. Также, если используете аутентификационные куки для API, установите supports_credentials=true и на стороне фронта делайте AJAX-запросы с флагом withCredentials. Обратите внимание на метод запросов – простые GET/POST обычно разрешены, но если вы используете нестандартные заголовки или методы (PUT/DELETE), браузер выполнит preflight-запрос OPTIONS. Убедитесь, что сервер обрабатывает OPTIONS и отвечает с нужными заголовками (Access-Control-Allow-Methods, Access-Control-Allow-Headers).

Неверная конфигурация CORS может либо привести к утечкам (если открыть всем доступ), либо к тому, что ваш собственный фронтенд не сможет общаться с бэкендом (если забыть разрешить нужный домен). Поэтому тщательно протестируйте взаимодействие разных компонент в продакшне.

Использование HTTPS и SSL/TLS

Шифрование трафика обязательно для современного продакшн-деплоя. Всегда обслуживайте приложение по HTTPS. Получите сертификат TLS для вашего домена – благо есть бесплатный сервис Let’s Encrypt, интегрированный во многие инструменты. В веб-сервере (Apache/Nginx) настройте редирект с HTTP на HTTPS, чтобы пользователи и поисковые боты автоматически переходили на защищенную версию. Также включите HSTS (HTTP Strict Transport Security) – это специальный заголовок, указывающий браузеру принудительно использовать HTTPS для вашего сайта. Например, Strict-Transport-Security: max-age=31536000; includeSubDomains; preload сообщает браузерам не пытаться соединяться по незащищенному протоколу в течение года . Добавлять HSTS лучше после того, как убедитесь в корректной работе HTTPS, и только если у вас нет смешанного контента.

Что настроить в самих приложениях? Пометьте cookies как Secure, чтобы они пересылались только по HTTPS. В Django установите CSRF_COOKIE_SECURE = True и SESSION_COOKIE_SECURE = True – тогда CSRF-токен в куке и сессионная кука не уйдут по незашифрованному каналу. В Laravel в config/session.php задайте 'secure' => true для того же эффекта. Если ваше приложение самостоятельно генерирует внешние ссылки или редиректы, убедитесь, что они используют https://. Django может перенаправлять на HTTPS автоматически при включении опции SECURE_SSL_REDIRECT = True. Но будьте осторожны: если Django работает за обратным прокси (Nginx) и получает от него трафик по HTTP, то нужно правильно выставить заголовок X-Forwarded-Proto и указать Django доверять ему (SECURE_PROXY_SSL_HEADER = ('HTTP_X_FORWARDED_PROTO', 'https')). Иначе Django не узнает, что снаружи запрос был HTTPS, и может попасть в бесконечный редирект.

Проверьте конфигурацию SSL/TLS на сервере: используйте только современные протоколы (TLS 1.2 и 1.3), отключите устаревшие SSLv3/ TLS1.0/1.1. Выберите надежные шифры (можно воспользоваться генератором конфигов от Mozilla или Qualys SSL Labs guidelines). Например, в Nginx: ssl_protocols TLSv1.2 TLSv1.3; ssl_ciphers HIGH:!aNULL:!MD5;. Не забудьте про автоматическое продление сертификатов (Let’s Encrypt предоставляет certbot для крон-задачи).

Защита административной панели

Админ-панель – лакомая цель для атакующих, т.к. через нее можно получить полный контроль над приложением. Даже если вход защищен паролем, нужно применить дополнительные меры.

Во-первых, ограничьте доступ по IP или VPN. Если панель используют только сотрудники из офиса или определенных сетей – настройте веб-сервер пропускать к /admin (или эквивалентному) только доверенные IP. Например, в Nginx внутри location /admin/ { allow 10.0.0.0/16; deny all; }. В Apache можно использовать директивы <LocationMatch "^/admin"> Require ip 10.0.0.0/16 </LocationMatch>. Это отсеет 99% интернета от попыток даже увидеть вашу админку.

Во-вторых, переименуйте URL панели на нестандартный. Django по умолчанию регистрирует админ по /admin/. Вы можете изменить этот маршрут – например, на /securepanel/ – в файле urls.py, подключив admin.site.urls на другой путь. OWASP рекомендует изменить стандартный URL админки, чтобы усложнить автоматизированным скриптам обнаружение панели. Это security through obscurity, но как дополнительный слой – вполне оправдано.

Обязательно включите двухфакторную аутентификацию для доступа к админке. В Django можно использовать приложения типа django-otp, Django Two-Factor Auth – они интегрируются с contrib.admin. В Laravel-экосистеме есть Laravel Fortify, пакеты для TOTP, или используйте внешние SSO с 2FA. Даже если злоумышленник подберет пароль администратора, второй фактор (например, одноразовый код на телефоне) его остановит.

Используйте очень сильные пароли для учеток с правами админа. Минимум 12–15 символов, включая цифры и спецсимволы. Лучше всего – пасспфразы или использование менеджеров паролей. Ограничьте количество учетных записей с доступом к административному функционалу – принцип минимально необходимого доступа.

И наконец, отключайте и удаляйте все неиспользуемое по умолчанию. В Laravel убедитесь, что на продакшене недоступны инструменты разработки: пакет Telescope (мониторинг) должен быть выключен (он по умолчанию включается только в APP_ENV=local, но проверьте). То же с Laravel Debugbar. В Django – не подключайте debug toolbar в продакшене. Уберите или защитите паролем страницы статистики/метрик (например, /metrics или /health), если вы их добавляли.

2. Безопасность фронтенда

HTTP-заголовки безопасности (CSP, HSTS, X-Content-Type-Options и др.)

Веб-сервер и/или приложение могут отправлять специальные заголовки, заставляющие браузер включать дополнительные защиты. Рассмотрим ключевые:

- Content-Security-Policy (CSP): определяет, откуда браузеру разрешено загружать ресурсы (скрипты, стили, изображения и др.). Грамотно настроенная CSP существенно снижает риск XSS, ограничивая выполнение только доверенных скриптов. Например, политика default-src 'self'; script-src 'self' https://trustedscripts.example.com; object-src 'none'; frame-ancestors 'none' позволит исполнять JS только с вашего домена и доверенного CDN, запретит Flash/Java объекты и запретит встраивание сайта в <iframe>. Реализовать CSP можно отправкой заголовка Content-Security-Policy с серверной стороны (в Django – через SecurityMiddleware, установив Content-Security-Policy в настройках, либо с помощью библиотек; в Laravel – через middleware или web-сервер). Настройка CSP требует тщательного тестирования, чтобы не сломать легитимный функционал, но эффект CSP очень мощный: даже если злоумышленнику удастся внедрить скрипт в вашу страницу, браузер не позволит ему выполниться (или, как минимум, запретит загрузку внешних скриптов с других доменов).

- HTTP Strict-Transport-Security (HSTS): уже упоминался – сообщает браузеру всегда использовать HTTPS. Отправляется как Strict-Transport-Security и обычно настроен на веб-сервере. Суть – защита от downgrade-атак (когда кто-то пытается заставить клиента перейти на незащищенный HTTP) и от ошибок пользователя (набор адреса без https://). Используйте HSTS с флагом includeSubDomains (если все поддомены тоже на HTTPS) и достаточно большим max-age (полгода или год). Также можно отправить сайт в HSTS Preload List браузеров, чтобы он по умолчанию считался HTTPS-only.

- X-Content-Type-Options: заголовок X-Content-Type-Options: nosniff предотвращает браузер от попыток выполнить контент, заявленный как определенный тип, в ином контексте. Например, без этого заголовка браузер может попытаться распознать загружаемый файл по содержимому, а не по Content-Type, что иногда приводит к выполнению скачанных данных как скриптов. nosniff обязует придерживаться заявленного типа. Этот заголовок рекомендуется всегда для сайтов . В Django он включается через SECURE_CONTENT_TYPE_NOSNIFF = True (SecurityMiddleware добавит заголовок), в Laravel можно отправлять его либо конфигурацией сервера, либо пакетом типа barryvdh/laravel-security или собственной middleware.

- X-Frame-Options: защита от Clickjacking (перехвата кликов). Этот заголовок браузеры уважают для того, чтобы запретить загрузку вашего сайта в <iframe> на другом сайте. Значения – DENY (полный запрет) или SAMEORIGIN (разрешить только если iframe с вашего же домена). Например, X-Frame-Options: SAMEORIGIN предотвращает встраивание страницы на чужой сайт. Используйте DENY, если ваш сайт вообще не предполагает отображения во фрейме, или SAMEORIGIN, если есть легитимные сценарии встраивания в рамках вашего домена. Django включает X-Frame-Options: DENY по умолчанию на admin (middleware XFrameOptionsMiddleware), Laravel можно добавить заголовок через middleware или конфиг сервера.

- X-XSS-Protection: устаревающий заголовок для IE/Edge, включает режим фильтрации рефлектед XSS. Современные Chrome и другие браузеры его игнорируют или включают свои алгоритмы по умолчанию. Можно установить X-XSS-Protection: 1; mode=block для старых браузеров, но также допустимо X-XSS-Protection: 0 для отключения, т.к. встроенные фильтры были признаны несовершенными. В целом, если у вас правильно внедрена CSP, этот заголовок не принципиален.

- Другие: Referrer-Policy – контролирует, какие referrer-заголовки отправлять (например, можно запретить передавать полный URL реферера другим сайтам). Permissions-Policy (ранее Feature-Policy) – позволяет отключить или ограничить использование API браузера (геолокация, камера, микрофон) на вашем сайте или в iframe. Эти заголовки в первую очередь призваны улучшить приватность и снизить потенциальный вред, но прямой защиты от взлома не дают – упомянем их для полноты. Рекомендуется, например, Referrer-Policy: strict-origin-when-cross-origin (или same-origin), чтобы не утекали пути страниц к внешним ресурсам. А Permissions-Policy можно настроить по принципу deny all, включая по мере необходимости.

Настраивать заголовки можно либо на уровне приложения (например, Django SecurityMiddleware управляет HSTS, Content-Type-Options, XSS Protection), либо на уровне веб-сервера (в Apache директива Header set X-Frame-Options "DENY", в Nginx add_header X-Frame-Options "DENY"; и т.д.). Следите, чтобы заголовки отправлялись только один раз. Дублирование или конфликт (например, если и приложение, и прокси добавляют заголовки с разными значениями) может запутать браузер. Проверить заголовки легко с помощью браузерных DevTools или командой curl -I https://your-site.

Защита от XSS на стороне клиента

Мы уже рассмотрели серверные меры против XSS, но и на фронтенде есть свои нюансы. DOM XSS – уязвимости, возникающие исключительно в браузере, когда ваш клиентский JS берет данные (например, из window.location или document.cookie или из webstorage) и вставляет их в DOM без должной очистки. Поэтому при разработке фронтенда соблюдайте правила:

- Никогда не вставляйте пользовательский ввод в HTML без экранирования. Используйте безопасные методы манипуляции DOM. Например, вместо element.innerHTML = userInput; (небезопасно) делайте создание текстового узла: element.textContent = userInput; – это вставит текст буквально, без исполнения потенциальных тегов/скриптов. В фреймворках отдавайте предпочтение data binding (React/Vue делают экранирование за вас).

- Опасные API: избегайте eval() в JavaScript – в 99% он не нужен, а открывает дверцу XSS (если передать в него строку с вредоносным кодом). Аналогично, не используйте Function("...") конструктор. Метод element.innerHTML и jQuery $(...).html() – используют парсинг HTML, поэтому передавая туда строки, убедитесь, что они не содержат незакрытые теги/скрипты. Если нужно вставить фрагмент HTML, полученный извне, обязательно санитизируйте его. Есть библиотеки: DOMPurify (чистый JS, хорошо подходит для React/Vue), sanitize-html, и др. Они вырежут <script>, опасные атрибуты (onerror, onclick и т.п.) и оставят только разрешенный набор тегов.

- React/Vue: Следуйте их рекомендациям. В React избегайте dangerouslySetInnerHTML – имя говорит само за себя. Если все же необходимо, применяйте DOMPurify.sanitize() к содержимому. Во Vue аналог – директива v-html, вставляющая HTML. Лучше не использовать ее без нужды; если нужно – применяйте проверку содержимого.

- CSP на фронте: Мы уже обсуждали Content Security Policy. Отметим тут, что CSP – это последний рубеж на случай XSS. Настройте CSP так, чтобы даже если злоумышленнику удастся запустить свой скрипт, он не смог загрузить сторонние ресурсы или отправить данные наружу. Минимизируйте использование unsafe-inline (разрешение inline-скриптов) и unsafe-eval – они ослабляют CSP. Лучше использовать CSP с nonce для скриптов, если у вас есть инлайновые фрагменты (генерируйте случайный nonce на сервере и добавляйте его к скриптам и в заголовок CSP). Пример: Content-Security-Policy: script-src 'self' 'nonce-abc123'. Тогда инлайн-скрипт с nonce="abc123" выполнится, а любой вставленный злоумышленником без nonce – нет.

- Обновления и зависимости: Следите за зависимостями фронтенда. Используете ли вы jQuery, React, или десяток npm-библиотек – все они потенциально могут иметь уязвимости. Регулярно обновляйте их до актуальных версий. Настройте автоматический аудит: запускайте npm audit (или yarn audit) в CI, используйте Dependabot для обнаружения устаревших пакетов. Держите сборщик (Webpack, Vite) в актуальном состоянии. Были случаи, когда уязвимости в Dev-серверах фронтенда или в плагинах для сборки могли приводить к XSS или утечкам – не игнорируйте эти аспекты.

- Линтинг и анализ кода: применяйте линтеры с правилами безопасности. Для JS/TS – ESLint + плагины (например, eslint-plugin-security). Они могут подсказывать, где вы небезопасно используете innerHTML или eval. Инструменты типа SonarQube или CodeQL (GitHub Code Scanning) тоже помогут найти типичные ошибки, ведущие к XSS, утечкам, небезопасному использованию API и т.д..

Подводя итог: безопасный фронтенд достигается как за счет правильной серверной политики (заголовки, CSP), так и за счет дисциплины в самом клиентском коде (не вводить небезопасных практик). Обучайте членов команды front-end этим принципам, делайте ревью кода с упором на безопасность.

Защита от clickjacking

Clickjacking (кликджекинг) – атака, при которой ваш сайт загружается во фрейме на злоумышленном сайте, где поверх него может быть наложен прозрачный слой. Пользователь думает, что нажимает, скажем, на кнопку “ОК” на вашем сайте, а на самом деле кликает, например, “Удалить аккаунт”, скрытую под слоем. Чтобы предотвратить это, как уже отмечалось, выставляется заголовок X-Frame-Options или его современный аналог в CSP.

На уровне приложения, Django включает X-Frame-Options: DENY по умолчанию через middleware. Убедитесь, что он не отключен. В Laravel сами отправьте нужный заголовок (можно через middleware, например, пакет Ixudra\SecurityHeaders или написать простой Middleware, добавляющий заголовки). Альтернативно, настроить на веб-сервере. Если по бизнес-требованиям ваш сайт должен отображаться во фрейме (например, виджет для встраивания), используйте более гибкий подход: CSP-директиву frame-ancestors. Она позволяет указать, какие источники могут встраивать вашу страницу: Content-Security-Policy: frame-ancestors https://partner.example.com. Но если такой необходимости нет – лучше запретить все (DENY).

Test-case: попробуйте сами открыть свою страницу через <iframe src="ВашСайт"> на другом домене. Должно либо вовсе не загрузиться (DENY), либо отобразиться, но без возможности взаимодействия (для некоторых вариаций clickjacking). Если вы видите свою страницу во фрейме чужого сайта и можете в ней кликать – значит, защита не сработала.

Безопасная работа с токенами и хранение JWT

В современных SPA-приложениях часто используется JWT (JSON Web Token) для авторизации API. Возникает вопрос: как хранить JWT на клиенте безопасно? Основных подхода два: HttpOnly куки и хранилище браузера (localStorage/sessionStorage).

Многие эксперты склоняются к хранению токенов в HttpOnly cookie, поскольку это защищает токен от доступа через JavaScript (значит, даже при XSS-уязвимости злоумышленнику будет сложнее выкрасть токен). Вы устанавливаете токен в куку (с флагами Secure, HttpOnly, SameSite), и браузер сам отправляет его при запросах. Однако, использование cookies несет риск CSRF (так как браузер автоматически их отправляет). Поэтому, если выбираете этот путь, обязательно применяйте CSRF-защиту для опасных запросов или ограничьте доступность куки: флаг SameSite=Lax уже позволяет не отправлять куку при переходе по внешней ссылке, но при POST-запросах с внешней формы кука все равно уйдет. Можно усилить до SameSite=Strict, но тогда и некоторые легитимные сценарии (например, переход с почты по ссылке, ведущей на ваш сайт, где сразу выполняется действие) не будут работать. Часто делают так: хранят короткоживущий access-token в памяти или localStorage, а долгоживущий refresh-token – в HttpOnly куке. Тогда XSS не достанет refresh-token, а access-token даже если украдут, быстро протухнет. Однако это уже более сложная схема.

LocalStorage для токенов тоже допустим, но только при условии, что ваш фронтенд надежно защищен от XSS. Если злоумышленник внедрит скрипт, он сможет вытащить токен из localStorage и отправить себе – с HttpOnly cookie это было бы невозможно. Поэтому, если храните JWT вне cookie, уделяйте максимум внимания XSS-защите (см. выше). Дополнительно, вы можете зашифровать особо чувствительные данные на фронте (например, используя Web Crypto API для хранения зашифрованного варианта токена), но это редко применяется из-за сложности.

Никогда не вставляйте JWT токен в URL при навигации! (Например, избегайте вида https://site.com/?token=...). URL могут попасть в логи, историю браузера, рефереры и утечь. Передавайте токены либо в заголовках (Authorization: Bearer ...), либо в куки/теле запроса по HTTPS.

Еще один момент: разлогинивание и время жизни токенов. Устанавливайте разумный срок жизни JWT. Access-токен может жить 5-15 минут, refresh – пару недель. Реализуйте отзыв токенов (рефрешей) при подозрительной активности – например, храните их идентификаторы на сервере и помечайте отозванными при логауте. На стороне клиента при выходе удаляйте токен из хранилища и чистите куки.

В итоге, рекомендуем: для простоты и безопасности использовать HttpOnly Secure SameSite=Lax куки для сессионной авторизации. Это примерно то же самое, что классическая сессия, только JWT внутри куки. Если архитектура требует именно JWT в pure SPA, то храните в памяти или localStorage, но тогда CSP, XSS-протекшн и регулярный аудит фронтенд-кода – обязательны.

Best practices при работе с React/Vue/JS

Помимо специфических моментов (XSS, токены), есть общие рекомендации по безопасности фронтенда:

- Отключите подробный вывод ошибок в продакшене. Убедитесь, что React запущен в production-режиме (NODE_ENV=production при сборке), то же для Vue (mode production). Это отключает dev-метрики и предупреждения, а главное – React/Vue не выдают лишнюю отладочную информацию. Никогда не оставляйте в продакшн-билде dev-инструменты (например, React Developer Tools умеет подключаться к сайту, если обнаружит специальный маркер).

- Удалите исходные карты (source maps) из общего доступа. Source maps (*.map файлы) помогают разработчикам отлаживать код, но если вы разместите их на проде, злоумышленник сможет гораздо легче изучить ваш минифицированный JS-код, найти в нем уязвимости или скрытые данные. Настройте сборщик не публиковать sourcemap, либо храните их отдельно, защищенно.

- Следите за секретами в коде. Иногда фронтендеры могут по ошибке захардкодить в JS какой-нибудь секретный ключ (например, приватный API-ключ). Помните, что любой JS-код, отправленный пользователю, раскрыт. Если у вас есть какие-то ключи, которые нельзя показывать, их место только на сервере. На фронт можно помещать только публичные ключи (например, ваш публичный ключ для Firebase или публичный API-ключ для карт – то, что не страшно экспонировать). Используйте механизмы сборки, чтобы подставлять нужные переменные окружения при билде (например, .env.production в Vue/React проектах) – и убедитесь, что в них тоже нет ничего секретного.

- Компоненты и доступ: если у вас Single Page Application, реализуйте проверку прав не только на сервере, но и на клиенте для UX. Например, скрывайте элементы интерфейса, которые пользователь не должен видеть, основываясь на его ролях. Но помните – окончательное решение, имеет ли право пользователь совершить действие, должен принимать сервер (который полагается на сессионный статус/токен). То есть, скрыть кнопку “Удалить всех пользователей” – хорошо, но даже если пользователь сумеет вызвать соответствующий API – сервер должен отказать, если нет прав.

- Audit и тесты: время от времени проводите аудит безопасности фронта. Это может быть ручная проверка (проход по страницам, попытки ввести особые символы, скрипты в поля), или использование сканеров (например, OWASP ZAP умеет выявлять некоторые XSS прямо на развернутом сайте). Интегрируйте такие инструменты в процесс QA. Также, если приложение большое, логируйте ключевые действия на фронте (хотя бы для себя, через сервис мониторинга типа Sentry) – подозрительные действия могут помочь обнаружить атаку.

- Обновление зависимостей: уже говорили, но повторим – совремFrontend-app может включать сотни зависимостей. Устаревший пакет (особенно для безопасности критичные, вроде библиотек авторизации OAuth, шифрования, работы с JWT) может содержать известную уязвимость. Регулярно выполняйте проверку зависимостей. Многие фреймворки при старте dev-сервера пишут уведомления о доступных обновлениях – не игнорируйте их. Plan обновления, например, раз в месяц.

В целом, подход к безопасной разработке фронтенда схож с бэкендом: минимизировать доверие к внешним данным, использовать возможности фреймворков, не изобретать свой “велосипед” для вещей вроде аутентификации, и постоянно быть на чеку при работе с потенциально опасными API.

3. Docker и веб-сервер (Apache/Nginx)

Многие современные деплои используют Docker-контейнеры и обратные прокси (Nginx, Apache) для запуска приложений. Рассмотрим лучшие практики безопасности на этом уровне инфраструктуры.

Безопасность Docker-контейнеров

Образы и Dockerfile: Начинайте с безопасного базового образа. Используйте минимальные образы, содержащие только необходимое для работы приложения . Например, вместо полного ubuntu:latest отдайте предпочтение более легкому ubuntu:22.04 или специализированному python:3.11-slim для Django, php:8.2-fpm-alpine для Laravel. Меньше пакетов в образе – меньше потенциальных уязвимостей и точек для атаки. Очень эффективно применять multi-stage builds: на первом этапе собрать/скомпилировать приложение, на втором – скопировать только нужные артефакты в чистый минимальный рантайм. Так вы избежите попадания в финальный образ инструментов сборки (компиляторов, dev-зависимостей). Кроме того, регулярно обновляйте образы: следите за обновлениями безопасности базовых образов (Docker Hub обычно помечает уязвимые слои). Можно встроить проверку обновлений в CI.

Пример безопасного Dockerfile для Django-приложения:

# Используем минимальный базовый образ

FROM python:3.11-slim

WORKDIR /app

# Установим зависимости

COPY requirements.txt .

RUN pip install --no-cache-dir -r requirements.txt

# Копируем исходники

COPY . .

# Создаем некорневого пользователя и передаем права

RUN useradd -m appuser && chown -R appuser /app

USER appuser

EXPOSE 8000

CMD ["gunicorn", "myproject.wsgi:application", "--bind", "0.0.0.0:8000"]

В этом Dockerfile мы:

- Взяли легковесный образ на Python.

- Отключили кэш при установке пакетов (--no-cache-dir), чтобы не раздувать образ.

- Создали пользователя appuser и переключили контейнер на запуск под ним.

Запуск от некорневого пользователя – критически важно. По умолчанию Docker контейнер стартует от root-пользователя внутри контейнера, что может приводить к эксплойтам с повышением привилегий . Всегда прописывайте USER после установки нужного софта. Создайте пользователя с минимальными правами, которому принадлежат файлы приложения. Тогда даже если злоумышленник выполнит код внутри контейнера, ему будет сложнее навредить хост-системе. Также устанавливайте capabilities по минимуму: по умолчанию Docker уже урезает некоторые возможности root, но вы можете дополнительно убрать сетевые привилегии, монтирование файловых систем и т.п. (опции --cap-drop при docker run или в Compose файле). Если приложение не требует доступа, запускайте контейнер в режиме read-only (флаг --read-only), тогда файловая система не позволит изменения (кроме томов).

Секреты в Docker: Никогда не хардкодьте секреты (пароли, ключи) в Dockerfile. Не COPY-йте внутрь .env файл с секретами – он останется в слоях образа. Лучше передавайте секреты во время запуска контейнера через переменные окружения (docker run -e SECRET_KEY=...) или используйте возможности Docker Secrets / Kubernetes Secrets. Если нужно использовать секрет на этапе сборки (например, скачать приватный репозиторий или зависимость), изучите Docker BuildKit: там есть фича --mount=type=secret для временного доступа к секретам без сохранения в слой. Или как минимум, удаляйте секрет сразу после использования в том же RUN слое, чтобы он не остался в истории слоев (но предпочтительнее – не добавлять вовсе).

Размер и состав образа: Удаляйте мусор после установки пакетов – например, кеши менеджеров пакетов (apt, npm, pip). Для apt: apt-get clean && rm -rf /var/lib/apt/lists/* после установки. Не включайте в образ ничего лишнего – документацию, sample-конфиги. Не оставляйте открытыми исходные коды, если в этом нет необходимости (но для интерпретируемых языков вроде Python/PHP код нужен для выполнения). Однако если у вас компилируемый проект (Go, Rust, C++), контейнер может содержать только бинарник.

Сканируйте образы на уязвимости. Используйте инструменты типа Trivy, Snyk или встроенные сканеры в Docker Hub/GitLab. Они просканируют слои на известные уязвимости (CVE) и подскажут, какие пакеты нужно обновить. Делайте это хотя бы перед релизом каждого нового образа.

Изоляция и ресурсы: по возможности ограничивайте ресурсы контейнеров – CPU, память, чтобы злоумышленник не смог создать бесконечный цикл и выесть весь хост. В Docker Compose или docker run есть опции --memory, --cpus. Если контейнеру не нужны сетевые возможности, ограничьте network (например, run с --network=none для сервисов, которым не нужна сеть).

И главное – не полагайтесь только на изоляцию Docker. Контейнер – не полноценная песочница; уязвимости Docker или неправильная конфигурация могут привести к побегу из контейнера. Поэтому хост-система должна быть также защищена: вовремя обновляйте Docker Engine, используйте современный Kernel. Хорошей практикой является запуск Docker внутри minimal VM (например, через Kubernetes или Podman), чтобы скомпрометированный контейнер не имел доступа к настоящему хосту.

Безопасная конфигурация веб-сервера (Apache/Nginx)

Веб-сервер, выполняющий роль фронтенда (reverse proxy) и раздающий статику, тоже нуждается в настройке безопасности:

- Актуальные версии и модули. Обновите Apache/Nginx до последней стабильной версии – патчи безопасности выходят регулярно. Отключите ненужные модули: в Apache уберите из конфигурации лишние LoadModule (например, если не используете CGI, WebDAV – выгрузите их). В Nginx при сборке можно отключить модули, но если используете дистрибутивный – хотя бы не загружайте лишних динамических.

- Скрытие версии. По умолчанию серверы в заголовке Server выдают свое название и версию (например, Apache/2.4.54 (Ubuntu)). Эту информацию лучше скрыть, чтобы атакующий не знал, какие известные уязвимости пытаться применить. В Apache для этого: ServerTokens Prod (отправлять только “Apache” без версии) и ServerSignature Off (не показывать версию на авто-сгенерированных страницах ошибок). В Nginx: server_tokens off; уберет версию из ответов и страниц.

- SSL/TLS конфиг. Мы уже упоминали: настройте ssl_protocols и ssl_ciphers по современным стандартам. В Apache это делается через SSLProtocol -all +TLSv1.2 +TLSv1.3 и SSLCipherSuite с перечислением безопасных шифров (можно взять “MODERN” профиль с Mozilla SSL Configuration Generator). Включите SSLHonorCipherOrder on. В Nginx аналогично: ssl_prefer_server_ciphers on;. Отключите компрессию TLS (CRIME атака) – Apache: SSLCompression off. Включите HTTP/2 если возможно – он более эффективен и не менее безопасен. Используйте строгие сертификаты: если возможна проверка с pinning (в мобильных приложениях), либо хотя бы используйте сертификаты с соответствием имени и доверенным CA.

- Proxy настройки. Раз вы проксируете запросы к приложению, обеспечьте правильную передачу заголовков: добавьте X-Forwarded-For (реальный IP клиента), X-Forwarded-Proto (http/https). В Nginx это proxy_set_header X-Forwarded-For $remote_addr; proxy_set_header X-Forwarded-Proto $scheme;. В Apache модуль mod_proxy делает многое сам, но можно настроить RequestHeader set X-Forwarded-Proto https. На приложении (Django/Laravel) не забудьте доверять этим заголовкам, если прокси находится в той же инфраструктуре. В Laravel используйте пачку App::middleware(['trustProxies']) и настройку trusted_proxies и proxy_headers в config/trustedproxy.php (или .env) – это позволит фреймворку корректно определять request->ip() и протокол. В Django, как упоминалось, SECURE_PROXY_SSL_HEADER и ALLOWED_HOSTS должны быть настроены, иначе Django может отклонять запросы от прокси.

- Ограничение и фильтрация запросов. Настройте размеры и таймауты: например, в Nginx client_max_body_size 10M; – чтобы не позволить залить гигантский файл и не перегрузить приложение. В Apache директива LimitRequestBody. Таймауты: client_body_timeout, client_header_timeout – предотвращают зависания. Защита от DoS: Можно настроить лимиты соединений/запросов с одного IP. Nginx имеет модуль limit_req_zone и limit_conn_zone. Apache – модуль mod_evasive (отвечает 503 на частые запросы). Это поможет смягчить простейшие атаки типа флуд запросами.

- Защита статических файлов и директорий. Отключите индексирование папок: в Apache Options -Indexes, в Nginx autoindex off;. Иначе, если у вас на сервере по ошибке открыт доступ к директории, пользователь увидит список файлов. Убедитесь, что веб-сервер не отдаёт служебные файлы: например, .env, файлы с паролями, бэкапы. В Apache по умолчанию файлы, начинающиеся с . скрыты, но лучше явно запрещать: <Files ~ "^\."> Require all denied </Files> – запретит доступ ко всем “точечным” файлам (и к .git репозиторию, если кто-то его залил на сервер). В Nginx можно добавить правило location ~ /\. { deny all; } – оно закроет доступ ко всем файлам, начинающимся с точки. Аналогично, если ваше приложение генерирует, скажем, файлы конфигурации или приватные загрузки – убедитесь, что они не в открытой статической папке или прикройте их правилами.

- Content Security Headers на сервере. Можно дублировать некоторые заголовки безопасности с уровня приложения на уровень сервера, как резерв. Например, добавить в Nginx:

add_header X-Content-Type-Options "nosniff";

add_header X-Frame-Options "DENY";

add_header Referrer-Policy "strict-origin-when-cross-origin";

- и т.д. Только не делайте этого, если приложение уже ставит эти заголовки, чтобы не было конфликтов.

- WAF (Web Application Firewall): рассмотрите установку веб-фаервола. Для Apache есть ModSecurity – мощный модуль, который по правилам (например, набор правил OWASP CRS) будет блокировать подозрительные запросы (SQL-инъекционные паттерны, XSS-симптомы, сканирование и т.д.). Для Nginx есть коммерческий Nginx App Protect или можно интегрировать тот же ModSecurity (есть версия под Nginx). WAF может немного усложнить настройку, так как иногда дает ложные срабатывания, но для критичных приложений это большой плюс к защите.

- Изолируйте приложения друг от друга. Если на одном сервере работает несколько сайтов, настраивайте их как разные виртуальные хосты и по возможности под разными системными пользователями (в Apache можно Suexec/ITK, в Nginx – запускать несколько инстансов php-fpm под разными пользователями). Это предотвратит доступ одного скомпрометированного сайта к файлам другого.

- Логи сервера: включите логирование доступа и ошибок (access_log, error_log). По ним можно отслеживать подозрительную активность (например, массовые 404 ошибки на странные URL, указывающие на сканирование, или частые попытки доступа к /wp-admin на не-WordPress сайте). Логи желательно регулярно просматривать или настроить алерты (например, интеграция с Fail2Ban, чтобы блокировать IP за множественные 4xx/5xx).

Ниже пример небольшой конфигурации для Nginx, иллюстрирующий некоторые моменты:

server {

listen 443 ssl;

server_name mysite.com;

# SSL config...

add_header Strict-Transport-Security "max-age=63072000; includeSubdomains; preload" always;

add_header X-Frame-Options "DENY";

add_header X-Content-Type-Options "nosniff";

add_header Referrer-Policy "same-origin";

root /var/www/mysite/public;

location /static/ {

# Отдача статики Django

alias /var/www/mysite/static/;

}

location / {

proxy_pass http://127.0.0.1:8000;

proxy_set_header Host $host;

proxy_set_header X-Forwarded-For $remote_addr;

proxy_set_header X-Forwarded-Proto $scheme;

# Ограничение размера запроса 5 MB

client_max_body_size 5M;

}

# Закрыть доступ к скрытым файлам

location ~ /\. {

deny all;

}

}

Здесь мы видим отправку основных security-заголовков, запрет доступа к .* файлам, настройку HSTS. Аналогично можно прописать для Apache с помощью директив mod_headers и mod_rewrite для denying.

Безопасное обратное проксирование (Proxy)

Когда веб-сервер выступает прокси до вашего приложения, важно исключить возможность его обхода. Пара советов:

• Если приложение слушает на localhost (как в примере выше 127.0.0.1:8000), позаботьтесь, чтобы оно не было доступно напрямую извне. Обычно бинд на 127.0.0.1 уже оградит от внешнего доступа. Если приложение слушает на сокете или внутри Docker-сети – тоже хорошо.

• Закройте прямой доступ к приложению из интернета. В идеале, firewall на уровне сервера должен пускать внешние соединения только на 80/443 (к Nginx/Apache). Порты приложений (например, 8000 gunicorn, 9000 php-fpm) должны быть закрыты для внешнего мира. В Docker Compose не делайте ports: 8000:8000 для бэкенда, если он общается с миром только через nginx-сервис.

• Защита от Host header атаки: убедитесь, что прокси передает правильный Host заголовок, и приложение настроено на правильные ALLOWED_HOSTS. Иначе возможны злоупотребления, например, обход защиты, завязанной на хост.

• Timeouts: настройте таймауты proxy-соединения. В Nginx: proxy_read_timeout, proxy_connect_timeout – чтобы зависшие backend’ы не привели к исчерпанию ресурсов фронтенда.

• Максимум соединений: если у приложения ограничения по соединениям, можно настроить очередь на уровне прокси. Например, Nginx limit_conn или use uwsgi_pass with caching… Это уже оптимизационные вопросы, но они влияют косвенно и на безопасность (например, чтобы не возник DoS из-за наплыва долгих запросов).

• gRPC/WebSockets proxy: если используете, убедитесь, что TLS включен и для них, и что прокси позволяет только нужные методы.

Итог: на уровне Docker и веб-сервера ваша задача – минимизировать поверхность атаки (минимальный образ, минимум прав, ограниченный доступ), и фильтровать нежелательный трафик (лимиты, заголовки, firewall). Безопасно сконфигурированный контейнер и сервер значительно затруднят работу злоумышленника, даже если в приложении вдруг найдется какая-то уязвимость.

4. Безопасность CI/CD пайплайна

Ваши процессы Continuous Integration/Continuous Delivery также должны быть защищены – компрометация CI/CD может привести к внедрению вредоносного кода в приложение или к утечке секретов. Рассмотрим основные моменты:

Контроль доступа и разграничение прав

Ограничьте круг лиц, которые имеют доступ к настройкам CI/CD (конфигурации пайплайнов, секретам) и к запуску деплоя на продакшн. Внедрите рольовую модель: разработчики могут открывать Pull Request’ы, но не все должны уметь мгновенно деплоить на продакшн. Используйте возможности систем: в GitLab CI есть Protected Branches и Protected Environments – только определенные роли могут запускать job’ы на этих окружениях. В GitHub Actions можно требовать manual approval для деплойных джобов (через Environments с reviewers).

Разделение обязанностей (Segregation of Duties) – хороший принцип: например, один человек не должен и сливать код в main, и деплоить его сам же в прод. Настройте правила, что релиз должен пройти код-ревью другим разработчиком. Многие компании вводят правило “четырех глаз”: каждый мердж в основную ветку требует аппрува, и отдельно каждый деплой – тоже подтверждения. Да, это может замедлить выпуск, но значительно повышает доверие к коду, попадающему в релиз.

Доступ к репозиторию и инфраструктуре: пересмотрите, кто имеет права maintainers/owners. Уберите бывших сотрудников, внешних контрибьюторов ограничьте в правах. Если CI/CD использует сторонние подключаемые Action’ы/Jobs, убедитесь, что они не обладают избыточными правами. Например, в GitHub Actions по умолчанию токен GITHUB_TOKEN имеет ограниченные права (не может пушить в репо без явного повышения). Сужайте permisssions: декларируйте в workflow permissions: { contents: read } если не нужно лишнего. Это предотвратит, например, выполнение вредоносного кода, который попытается изменить ваш репозиторий или создать выпуск.

Опасность fork-пулл-реквестов: Если ваш репозиторий открытый и принимает PR извне, будьте осторожны. Никогда не давайте CI секреты на выполнение кода из fork’ов без проверки. В GitHub Actions не предоставляются секреты для pull_request из форков – и правильно. Не меняйте это поведение. Событие pull_request_target – коварная вещь: оно выполняет workflow в контексте основного репо, но с кодом из форка, и при неправильном использовании может раскрыть секреты злоумышленнику. Помните: CI запускает код – убедитесь, что он проверен, прежде чем запускать его с привилегиями.

Безопасное хранение секретов в CI/CD

Практически любой пайплайн нуждается в доступе к секретам: будь то ключи для деплоя на сервер, токены к облаку, учетные данные к npm/pypi для публикации пакетов. Никогда не храните секреты в репозитории кода. Даже в приватном – это плохая практика. Вместо этого используйте специальные хранилища CI. Например, GitHub Actions Secrets – вкладка, где можно добавить секрет, доступный в workflow (он будет скрыт и маскируется в логах). GitLab CI – Protected Variables, Jenkins – Credentials Plugin, etc.

При использовании секретов:

- Минимизируйте их объем. Не кладите в секреты целые файлы конфигов с паролями; лучше каждый пароль как отдельный секрет. Так проще ротация и аудит.

- Следите за логами. Убедитесь, что секреты не выводятся. Случайно можно сделать echo переменной и она засветится – хорошо, если CI маскирует (например, заменяет на ***), но лучше избежать такого вывода вовсе.

- Разграничивайте по окружениям. Не давайте тестовым job’ам доступ к продакшн-секретам. Воспользуйтесь переменными окружений (например, GitHub Environments или GitLab environments) – задайте секреты специфичные для prod, dev, staging и т.д., и ограничьте, где они доступны.

- Регулярная ротация. Периодически меняйте секреты, особенно если подозрение на компрометацию. Например, каждоеProduction-ключ API можно менять раз в несколько месяцев, обновляя его и в CI.

- Хранение вне CI: Если уровень безопасности CI недостаточен, храните секреты в внешнем vault и подтягивайте по запросу (есть Action’ы и решения для интеграции HashiCorp Vault, AWS SecretsManager и пр.).

Проверяйте, нет ли утечек секретов: подключите сканер в репо (например, GitGuardian, Gitleaks) – он найдет, если кто-то случайно закоммитил ключ или пароль. GitHub имеет встроенный Secret Scanning для публичных реп, можно включить и для частных (в предпросмотре).

Статический анализ кода и автоматизированный аудит

CI – идеальное место для Static Application Security Testing (SAST) и других автоматизированных проверок. Настройте в pipeline шаги, которые анализируют код на уязвимости и небезопасные конструкции. Примеры:

- Запуск линтеров с правилами безопасности: ESLint для JS, Pylint/Bandit для Python, PHPStan/Larastan для PHP, gosec для Go, etc. Эти инструменты могут ловить очевидные ошибки (неэкранированный вывод, использование eval, SQL без параметров и т.д.). Например, Bandit проверит Python-код на нахождение использования os.system с неподконтрольными параметрами, наличия DEBUG=True и прочие patterns.

- Dependency scanning: интегрируйте сканер зависимостей (OWASP Dependency Check, NPM Audit, pip-safety, Composer audit). Пусть сборка падает, если обнаружена зависимость с критической уязвимостью. Лучше узнавать о проблеме сразу, чем после взлома.

- Infrastructure as Code linting: если вы храните Terraform/Ansible/CloudFormation в репо – тоже прогоняйте их через валидаторы (tflint, cfn_nag и др.), чтобы не сделать дыру на уровне инфраструктуры.

- Secrets scanning: упомянуто выше – запускайте Gitleaks или аналог на новые коммиты.

- Container image scanning: если в процессе CI вы билдите Docker-образ, поставьте шаг сканирования этого образа (Aqua Trivy, Snyk, Anchore). Это выявит известные CVE в пакетах образа до того, как вы выкатите его.

- Quality gates: используйте средства типа SonarQube, которые могут включать security-hotspot анализ. SonarQube, например, подсветит, где вы используете криптографию небезопасно или вводите SQL из переменных – эти места можно проверить вручную.

Автоматические проверки не панацея, но улавливают много ошибок. Главное – чтобы команда обращала внимание на их результаты. Настройте, чтобы при обнаружении high-severity уязвимостей билд помечался failed. Да, возможны false positives, тогда настройте исключения явные, но лучше так, чем пропустить критичную проблему.

Логи и аудит CI/CD

CI/CD-системы обычно ведут журналы всех запусков, действий. Используйте это для безопасности:

- Анализируйте аудит-логи. Например, GitLab CI (сам GitLab) логирует, кто, когда и что изменил в конфигурации проекта, pipeline, и т.д. GitHub Actions пишет историю всех workflow runs, кто их инициировал (commit, user). Регулярно просматривайте эти журналы или настройте оповещения о важных событиях: добавление нового секрета, изменение yaml пайплайна, запуск деплоя вне расписания и т.п.

- Храните логи длительно. Не полагайтесь только на встроенное хранение (на бесплатном плане GitHub Actions логи хранятся 90 дней). Скачивайте и архивируйте их, особенно деплойные. Это пригодится при расследовании инцидентов: например, вы всегда сможете узнать, какой commit и кто выкатил в прод месяц назад, и какие шаги выполнялись.

- Мониторинг pipeline: в реальном времени тоже полезен. Если вы видите, что запустился pipeline, которого не ожидали – разберитесь, кто триггернул. Бывали случаи, когда CI сервисы скомпрометировали, и злоумышленники запускали свой код на чужих раннерах. Поэтому, если замечаете странные задания, останавливайте и проверяйте.

В тему логирования: Конфиденциальность. Удостоверьтесь, что логи CI/CD не содержат секретов или пользовательских данных. Исключайте из вывода то, что не нужно. Например, если ваша сборка выводит ENV со всеми переменными – вы можете случайно пролить пароли. Используйте маскирование (большинство CI заменяют строки, совпадающие с секретами, на ***). Но лучше вообще не печатать ничего лишнего. В идеале логи должны содержать только техническую информацию о процессе сборки/тестов/деплоя, но не чувствительные данные.

Контроль доступа к инструментам деплоя

Продакшн-деплой обычно подразумевает доступ к серверам, облачным аккаунтам, регистри Docker-образов и прочим ресурсам. Ограничьте такие доступы для CI. Принцип наименьших привилегий:

- Если CI/CD заливает образ в Docker Registry – дайте ему учётку с доступом только к нужному реестру/репозиторию образов, а не ко всем.

- Если деплой идет на Kubernetes через kubectl, используйте сервисный аккаунт k8s с правами только на тот namespace, куда деплоим, а не admin на весь кластер.

- Если выкатываете на виртуальный сервер по SSH – заведите отдельного юзера на сервере для деплоя, с ограниченными правами (например, который может только делать pull последних изменений и рестартовать сервис через sudo с конкретной командой, и больше ничего).

- CI-агенты (runners): если используете self-hosted runners, обеспечьте их безопасность. Они должны стоять за firewall, иметь обновления. Не размещайте runner’ы на тех же хостах, что и продакшн-сервисы (если runner скомпрометируют, не должны сразу получить доступ к базе, например).

- Разделите среду деплоя. Например, для staging разрешите деплой всем девелоперам автоматом при пуше, а для production – только с мерж-коммитов, подписанных ключами, и после ручного подтверждения от лида. Это уменьшит шанс случайного или злонамеренного деплоя.

Кроме того, подписывайте артефакты и проверяйте их целостность. Если у вас сложный релиз (например, вы собираете исполняемые файлы, образы), подумайте о внедрении подписи выпуска (signing). Для Docker есть Docker Content Trust (подпись образов), для пакетов – GPG-сигнатуры. Это препятствует подмене артефактов в цепочке поставки. Внутри организации можно настроить проверку: CI подписал, сервер перед деплоем проверил подпись – и убедился, что образ собран нашим CI, а не кем-то еще.

Наконец, регулярно проводите ревизию CI/CD конвейера. Просмотрите раз в квартал, какие джобы, скрипты, доступы настроены. Удалите лишнее, устаревшее. Обновите версии Actions/плагинов до свежих (вдруг в старых нашли уязвимости). Такой аудит позволит не превратить ваш pipeline в беспорядочную и потенциально уязвимую систему.

5. Примеры конфигураций и кода

Ниже приведены некоторые фрагменты конфигурации и кода, иллюстрирующие перечисленные best practices:

Пример Dockerfile (Laravel, PHP-FPM)

Для Laravel-приложения на PHP-FPM с использованием Composer:

# Базовый образ с PHP 8.2 и FPM, на базе Alpine Linux (маленький образ)

FROM php:8.2-fpm-alpine

# Устанавливаем системные зависимости (пример)

RUN docker-php-ext-install pdo_mysql opcache

# Создаем рабочую директорию

WORKDIR /var/www/html

# Копируем файлы composer и устанавливаем зависимости (без dev-пакетов, оптимизируя автозагрузчик)

COPY composer.json composer.lock ./

RUN php -r "copy('https://getcomposer.org/installer', 'composer-setup.php');" \

&& php composer-setup.php --install-dir=/usr/local/bin --filename=composer \

&& composer install --no-dev --optimize-autoloader \

&& rm composer-setup.php

# Копируем исходный код приложения

COPY . .

# Создаем пользователя для приложения и назначаем права

RUN addgroup -g 1000 www && adduser -G www -u 1000 -D www \

&& chown -R www:www /var/www/html

USER www

# Запускаем PHP-FPM

EXPOSE 9000

CMD ["php-fpm"]

Особенности этого Dockerfile: использование Alpine для меньшего размера, исключение dev-зависимостей Composer (--no-dev), создание пользователя www с UID 1000 и запуск процессов от него (повышает безопасность), очистка временных файлов. Образ содержит только то, что нужно для запуска Laravel (расширения PHP для MySQL и Opcache добавлены, ненужное – отсутствует).

Пример фрагмента конфигурации Laravel (session cookie)

В config/session.php Laravel-приложения убедимся, что выставлены безопасные настройки куки сессий:

<?php

return [

'driver' => 'cookie',

'lifetime' => 120, // 2 часа (в минутах)

'expire_on_close' => false,

'encrypt' => true, // шифрование содержимого куки

'http_only' => true, // кука недоступна через JS (HttpOnly)

'secure' => true, // кука только по HTTPS

'same_site' => 'lax', // SameSite=Lax для защиты от CSRF

'domain' => null, // по умолчанию - текущий домен

// ... другие настройки ...

];

Здесь 'http_only' => true и 'secure' => true соответствуют рекомендациям: такие куки нельзя прочитать через JavaScript и они не отправятся по незащищенному соединению. same_site = 'lax' не позволит отправить сессионную куку при переходе с внешнего ресурса, тем самым уменьшив вероятность CSRF. encrypt => true включает шифрование содержимого куки (Laravel автоматически шифрует/расшифровывает ее, это защитит, например, от чтения session-id при утечке).

Пример настроек безопасности Django (settings.py)

В Django-проекте в боевом окружении стоит убедиться, что включены все соответствующие настройки:

# settings.py (production settings snippet)

DEBUG = False

ALLOWED_HOSTS = ["mysite.com", "www.mysite.com"]

# Cookies

SESSION_COOKIE_SECURE = True # сессии только по HTTPS

SESSION_COOKIE_HTTPONLY = True # сессии недоступны через JS

CSRF_COOKIE_SECURE = True # CSRF-токен кука только по HTTPS

CSRF_COOKIE_SAMESITE = 'Lax' # CSRF кука не отправляется через сторонние ссылки

# Security Middleware settings

SECURE_SSL_REDIRECT = True # перенаправлять HTTP -> HTTPS

SECURE_HSTS_SECONDS = 31536000 # включить HSTS на 1 год

SECURE_HSTS_INCLUDE_SUBDOMAINS = True

SECURE_HSTS_PRELOAD = True # флаг для включения в preload list

SECURE_CONTENT_TYPE_NOSNIFF = True # включить X-Content-Type-Options: nosniff

# SECURE_BROWSER_XSS_FILTER = True # (устарело в новых Django)

X_FRAME_OPTIONS = "DENY" # запрещаем iframe (Clickjacking защита)

Эти опции соответствуют рекомендациям Django Security Checklist и OWASP. SECURE_SSL_REDIRECT заставит все запросы переходить на HTTPS . HSTS задан на год и распространяется на поддомены (важно: включайте, только если реально все поддомены поддерживают HTTPS!). X_FRAME_OPTIONS = 'DENY' уже встроен через SecurityMiddleware, но явно указав, мы убеждаемся, что защита от clickjacking есть .

Обратите внимание на SECURE_HSTS_PRELOAD = True: если отправить HSTS с этим параметром и податься в Chromium HSTS Preload List, браузеры будут изначально знать, что ваш сайт всегда HTTPS. Это хорошее усиление, но проверьте требования (должен быть max-age минимум 1 год и includeSubDomains, и наличие валидного сертификата).

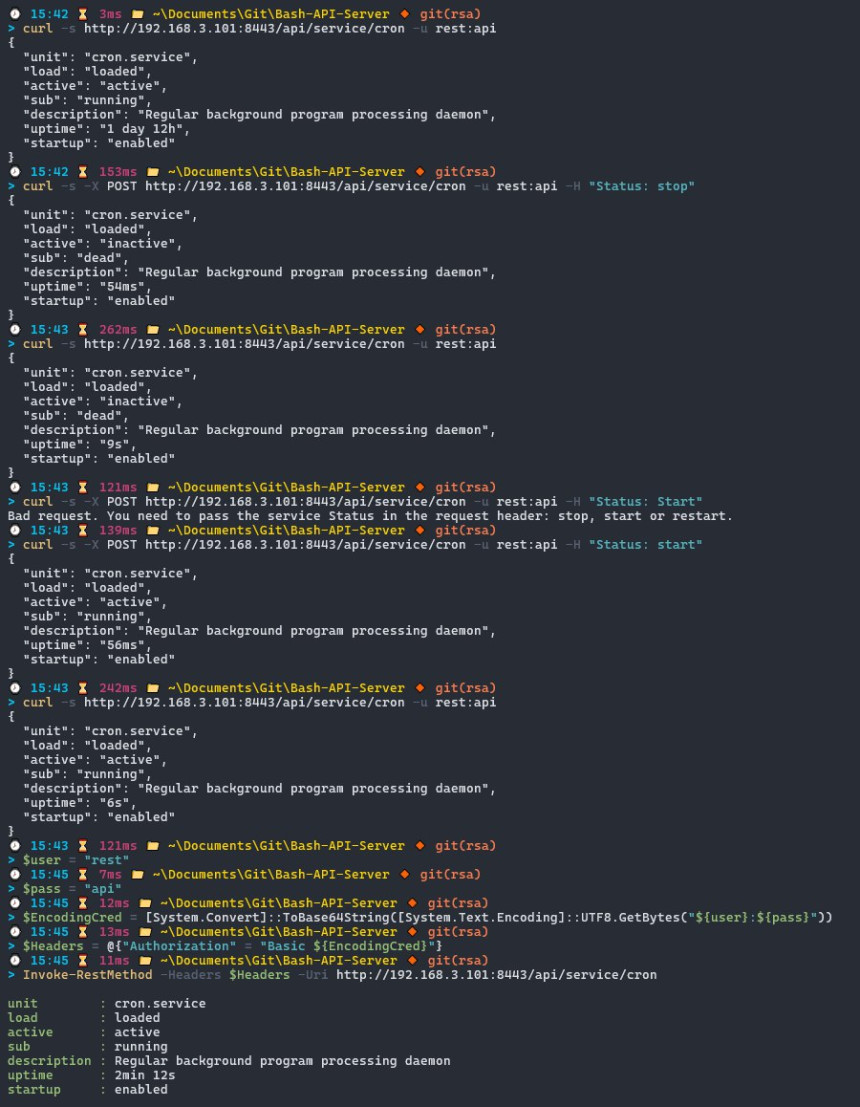

Пример CI/CD pipeline (фрагмент GitHub Actions)

Ниже YAML-файл для GitHub Actions, демонстрирующий безопасное использование секретов и прав при деплое:

# .github/workflows/deploy.yml

name: Deploy to Production

on:

push:

branches: [ "main" ]

jobs:

deploy:

runs-on: ubuntu-latest

environment: production

permissions:

contents: read # минимальные права - только чтение репозитория

id-token: write # для OIDC, если используем облако

steps:

- uses: actions/checkout@v3

- name: Install Dependencies

run: | # (Пример установки зависимостей)

pip install -r requirements.txt

python manage.py test

- name: Deploy to Server

env:

SSH_KEY: ${{ secrets.SSH_DEPLOY_KEY }}

run: |

chmod 600 deploy_key.pem

echo "$SSH_KEY" > deploy_key.pem # сохранение ключа из секрета

ssh -i deploy_key.pem user@prod-server "cd /app && git pull && docker compose pull && docker compose up -d"

В этом пайплайне:

- permissions урезает права токена: только чтение кода, и выдаем временный OIDC-токен если надо (можно убрать, если не используем). Нет прав на записи, чтобы если злонамеренный код попадет, не мог изменить репозиторий или открывать issues и т.д.

- Используем секрет SSH_DEPLOY_KEY, передавая его через переменную окружения. Он хранится в GitHub Secrets, а в логе при выводе будет маскировано (если вывести по ошибке). Важно: мы не печатаем переменную напрямую, только сохраняем ее в файл ключа. Файл доступен только в рамках job, после job GitHub гарантированно уберет его.

- Команда деплоя (примерная) заходит по SSH на прод-сервер и выполняет необходимые шаги (обновление кода, перезапуск контейнеров).

Конечно, в реальности деплой может быть сложнее и вы, возможно, используете облачные деплойменты (AWS/GCP). В таком случае вместо SSH-ключа лучше использовать OIDC-токен и роль IAM с ограниченными правами, чтобы CI мог, скажем, сделать aws ecs update-service или gcloud app deploy без хранения длинных статических ключей.

Обратите внимание: environment: production – в GitHub это означает, что можно настроить референцию окружения “production” с правилами защиты (например, требовать ручного подтверждения, или ограничить, на каких runners выполнять). Мы явно указали его, подразумевая, что деплой на production будет контролируемым.

Пример логирования и аудита (фрагмент кода)

Предположим, вы хотите в приложении Django включить аудит входа в админку. Можно использовать сигнал user_logged_in для логирования:

from django.contrib.auth.signals import user_logged_in

from django.dispatch import receiver

import logging

audit_logger = logging.getLogger("audit")

@receiver(user_logged_in)

def log_user_login(sender, request, user, **kwargs):

audit_logger.info(f"Admin login: user={user.username}, ip={request.META.get('REMOTE_ADDR')}")

И добавить соответствующий логгер в настройках LOGGING с выводом в файл. Аналогично в Laravel вы могли бы использовать событие Login из Illuminate\Auth\Events\Login и логировать его. Эти записи аудита помогут отследить, если вдруг кто-то получил доступ к админке несанкционированно.

Данный код – просто иллюстрация, что аудит можно выполнять не только на уровне CI/CD, но и в самом приложении для важных действий (в частности, доступ к критичным разделам).

6. Защита данных пользователей и конфиденциальности

Помимо защиты самого приложения от проникновения, крайне важно обеспечить сохранность и правильное обращение с данными пользователей. Это включает в себя хранение паролей, личной информации, логирование действий и соблюдение нормативных требований (например, GDPR в Европе).

Шифрование чувствительных данных

Если ваше приложение хранит персональные данные (PII) – например, адреса, телефоны, номера документов, или особенно финансовую информацию – подумайте об их шифровании в базе данных. Сами базы данных обычно лежат на дисках, которые можно настроить на шифрование (например, включить Transparent Data Encryption в PostgreSQL, либо если это файлы – LUKS на сервере). Но на уровне приложения вы можете дополнительно шифровать некоторые поля.

Например, в Django можно использовать библиотеку django-fernet-fields или django-encrypted-model-fields, которая прозрачно шифрует содержимое определенных полей (используя ключ, известный приложению). В Laravel есть пакеты, позволяющие аннотировать модель так, чтобы указанное поле сохранялось в БД в виде шифротекста. Если злоумышленник получит дамп БД, он не сможет прочитать эти поля без ключа приложения. Храните этот ключ как секрет (в .env, не в коде).

Подумайте, какие данные действительно нужны в открытом виде. Например, если вы храните номера кредитных карт (что само по себе требует соответствия PCI DSS) – их обязательно нужно хранить только в зашифрованном/токенизированном виде, либо вообще не хранить (передавать сразу платежному шлюзу). Если храните пароли от сторонних сервисов – точно шифровать, а лучше использовать OAuth-токены вместо паролей.

Шифрование на уровне приложения может также применяться для резервных копий. Если вы делаете бэкапы БД, убедитесь, что они хранятся зашифрованно, особенно если место хранения – облако или несекьюрный сервер.

Хеширование паролей

Хранение паролей пользователей – зона, где нельзя допускать ошибок. Как упоминалось, никогда не храните пароль в открытом виде или даже в виде “simple hash” (SHA-256, MD5 и т.п.). Используйте алгоритмы, специально предназначенные для безопасного хранения паролей: bcrypt, Argon2, scrypt, PBKDF2. Они все устроены так, чтобы подбор пароля занимал значительное время, за счет параметра work factor (стоимости вычисления).

На 2025 год рекомендуемый стандарт – Argon2id (победитель Password Hashing Competition). Он считается более устойчивым к атакам на современных GPU, так как требует и памяти. Bcrypt по-прежнему не взломан и используется широко – если у вас нет поддержки Argon2, bcrypt с высоким cost-фактором (например, cost=12) приемлем. Laravel с PHP >=7.2 поддерживает Argon2 из коробки (конфиг config/hashing.php – можно переключить driver на argon2id). Django пока по умолчанию использует PBKDF2, но вы можете включить Argon2, установив библиотеку argon2-cffi и добавив 'argon2' в PASSWORD_HASHERS.

Соль (salt) – оба фреймворка автоматически генерируют соль для каждого пароля, так что об этом можно не беспокоиться (никогда не храните пароли без соли!). Pepper – дополнительный секрет приложения, добавляемый ко всем паролям перед хешированием. Вы можете реализовать pepper, если хотите: например, хешировать пароль как hash = bcrypt( password + PEPPER ). Хранить pepper нужно отдельно (не в БД, а в коде/на сервере). Это на случай, если злоумышленник украдет базу – без pepper ему будет сложнее взломать хеши. Однако pepper усложняет ротацию (нужно будет пересчитывать все хеши, если pepper утек). В целом, использование pepper – дополнительная опция; даже без него, надежный алгоритм с индивидуальными солями обеспечивает основную защиту.

Политики паролей: требуйте от пользователей достаточно сложные пароли. Минимум 8-10 символов, лучше больше. Включите проверку на часто используемые пароли (есть списки “Top 10000 worst passwords”). Не навязывайте слишком сложные правила (типа обязателен спецсимвол и цифра) – лучше длину и необщепопулярность. В Laravel можно использовать валидатор Password::min(8)->mixedCase()->uncompromised() (через laravel/fortify или Validation rules). В Django можно подключить библиотеку django-password-validator или собственные валидаторы.

И не забывайте про функцию восстановления пароля: она должна быть реализована через одноразовые токены (Laravel Password Reset, Django built-in password reset) с коротким временем жизни (обычно 1 час) и проверки (например, ограничить частоту запросов восстановления для одного аккаунта/IP). Никогда не отправляйте пароль по email, только ссылку для смены.

Согласие и GDPR

Если вы работаете с пользователями из ЕС (и не только), нужно соблюдать GDPR – Общий регламент по защите данных. В контексте деплоя и приложения это означает:

• Минимизация данных: собирайте и храните только те персональные данные, которые действительно необходимы для работы сервиса. Если вам не нужен адрес пользователя – не спрашивайте его. Чем меньше вы храните, тем меньше риск утечки чувствительной инфы.

• Право на удаление (Right to be forgotten): предусмотрите возможность удаления аккаунта пользователя и связанных данных по запросу. Удаление означает именно полное стирание из продакшн баз (кроме, возможно, архивных логов, которые нужно анонимизировать, см. ниже). Если у вас есть резервные копии, их тоже нужно либо исключать из них персональные данные, либо иметь процедуру зачистки.

• Прозрачность: ведите учет, где и для чего используются персональные данные. Если логируете что-то – помните, что IP-адреса, идентификаторы пользователей – это тоже персональные данные. Желательно в Privacy Policy описать, что вы логируете и зачем (например, “в целях безопасности и анализа инцидентов”).

• Передача данных третьим лицам: убедитесь, что интеграции (аналитика, платежи и т.д.) соответствуют GDPR и заключены соответствующие соглашения.

Логирование и анонимизация

Логирование – палка о двух концах. С одной стороны, подробные логи помогают расследовать проблемы и атаки. С другой – в логах могут оказаться конфиденциальные сведения. Практики:

• Не логируйте чувствительные данные. Никогда не пишите в лог пароли (даже захешированные), токены доступа, номера карт, содержимое персональной переписки и т.п. При отладке иногда разработчики выводят слишком много – уберите это к релизу.

• Маскируйте данные. Если нужно залогировать, например, запрос с email пользователя – можно часть замаскировать: user=jo***@gmail.com вместо полного. Если логируете IP, возможно, стоит обрезать последний октет (192.168.1.xxx) чтобы сложно было привязать к конкретному человеку, но все же понимать уникальность. По GDPR IP считается персональным данными, как минимум когда связан с другими данными.

• Анонимизация логов при выдаче третьим лицам. Если вы используете облачный лог-сервис (Splunk, ELK Cloud, Datadog) – шлите данные в обезличенном виде. Или, по крайней мере, заключите с ними DPA. Лучше всего – никакого PII в логе, тогда даже утечка логов не нарушит приватность.

• Ограничение доступа к логам. Логи с продакшна должны быть доступны ограниченному кругу инженеров (операторов). Не раздавайте их всем разработчикам.

• Очистка логов: храните логи столько, сколько нужно для целей безопасности/анализа, но не дольше. Например, access логи веб-сервера – можно хранить сырьем месяц, сводную статистику – дольше. GDPR требует хранить персональные данные не дольше, чем необходимо. Установите ретеншн: автоматическое удаление старых логов. Это и место сэкономит, и соответствие правилам улучшит.

Резервное копирование и архивы

Это часть безопасности данных: бэкапы. Обязательно делайте резервные копии критичных данных (базы данных, конфигурации). Но храните их безопасно:

• Шифруйте бэкапы. Если делаете дамп БД и складываете на облачное хранилище, зашифруйте его (например, с помощью GPG или встроенных средств облака). Тогда даже при компрометации хранилища данные останутся защищенными.

• Ограничьте доступ к резервным копиям. Только админы/DevOps должны иметь доступ. Часто забывают: бэкап – цель не менее привлекательная, чем живая база, а защищен он может быть хуже.

• Протестируйте восстановление, чтобы быть уверенным, что шифрование/хранение настроено верно и данные не повредились.

Безопасность при разработке и тестировании

Хотя этот раздел про продакшн, упомянем: никогда не используйте боевые данные на тестовых стендах без маскировки. Тестовые и staging окружения обычно защищены хуже, а данные там иногда берут из продакшна (для реалистичных тестов). Если вам нужно копировать продакшн базу в тест – удалите или зашифруйте там персональные данные. Или генерируйте фейковые. Были случаи, когда утечка происходила через незапертый тестовый сервер с реальной клиентской базой.

⸻

На этом всё. Следуя перечисленным практикам, вы существенно укрепите безопасность вашего веб-приложения в продакшне. Резюмируем ключевые моменты:

• Настройка приложения: режим production, секреты вне кода, отключение отладочной информации.

• Защита от распространенных атак: XSS (экранирование, CSP), CSRF (токены, SameSite), SQL-инъекции (ORM, валидация).

• Контейнеризация и сервер: минимальные привилегии, обновленные образы, жесткий конфиг веб-сервера (HTTPS, заголовки, ограничения).

• CI/CD: ограничение прав, безопасное обращение с секретами, автоматический анализ кода и аудит действий.

• Данные и пользователи: хеширование паролей по современным стандартам (bcrypt/Argon2), шифрование PII где нужно, соблюдение законов о данных, разумное логирование и обезличивание.

Безопасность – это процесс, а не разовое действие. Постоянно пересматривайте и улучшайте свою защиту. Обучайте команду безопасным практикам, будьте в курсе обновлений фреймворков и новых угроз. Тогда ваш продакшн будет максимально устойчивым перед лицом атак, а данные пользователей – в сохранности.